文档简介:

安全传输层协议(Transport Layer Security,TLS)在两个通信应用程序之间提供保密性和数据完整性。HTTPS协议是由TLS+HTTP协议构建的可进行加密传输、身份认证的网络协议。当防护网站的“对外协议”使用了“HTTPS”时,您可以通过WAF为网站设置最低TLS版本和加密套件(多种加密算法的集合),对于低于最低TLS版本的请求,将无法正常访问网站,以满足行业客户的安全需求。

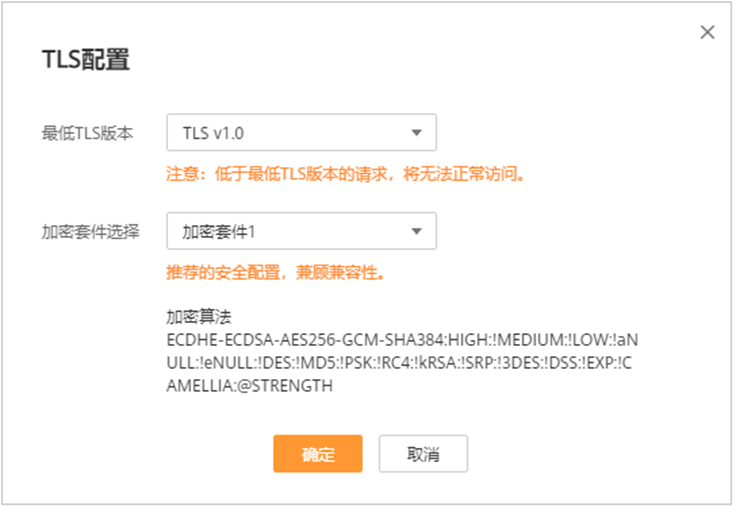

WAF默认配置的最低TLS版本为TLS v1.0,加密套件为加密套件1,为了确保网站安全,建议您将网站的最低TLS版本和TLS加密套件配置为安全性更高TLS版本和加密套件。

前提条件

- 已添加防护网站。

- 防护网站的“对外协议”使用了HTTPS协议。

应用场景

WAF默认配置的最低TLS版本为“TLS v1.0”,为了确保网站安全,建议您根据业务实际需求进行配置,推荐配置的最低TLS版本如表所示。

推荐配置的最低TLS版本说明

| 场景 | 最低TLS版本(推荐) | 防护效果 |

|---|---|---|

| 网站安全性能要求很高(例如,银行金融、证券、电子商务等有重要商业信息和重要数据的行业) | TLS v1.2 | WAF将自动拦截TLS v1.0和TLS v1.1协议的访问请求。 |

| 网站安全性能要求一般(例如,中小企业门户网站) | TLS v1.1 | WAF将自动拦截TLS1.0协议的访问请求。 |

| 客户端APP无安全性要求,可以正常访问网站 | TLS v1.0 | 所有的TLS协议都可以访问网站。 |

WAF推荐配置的加密套件为“加密套件1”,可以满足浏览器兼容性和安全性,各加密套件相关说明如表所示。

加密套件说明

| 加密套件名称 | 支持的加密算法 | 说明 |

|---|---|---|

| 默认加密套件 |

ECDHE-RSA-AES256-SHA384 AES256-SHA256 HIGH !MD5 !aNULL !eNULL !NULL !DH !EDH !AESGCM |

兼容性:较好,支持的客户端较为广泛 安全性:一般 |

| 加密套件1 |

ECDHE-ECDSA-AES256-GCM-SHA384 HIGH !MEDIUM !LOW !aNULL !eNULL !DES !MD5 !PSK !kRSA !SRP !3DES !DSS !EXP !CAMELLIA @STRENGTH |

推荐配置。 兼容性:较好,支持的客户端较为广泛 安全性:较高 |

| 加密套件2 |

EECDH+AESGCM EDH+AESGCM |

兼容性:一般,严格符合PCI DSS的FS要求,较低版本浏览器可能无法访问。 安全性:高 |

| 加密套件3 |

ECDHE-RSA-AES128-GCM-SHA256 ECDHE-RSA-AES256-GCM-SHA384 ECDHE-RSA-AES256-SHA384 HIGH !MD5 !aNULL !eNULL !NULL !DH !EDH |

兼容性:一般,较低版本浏览器可能无法访问。 安全性:高,支持ECDHE、DHE-GCM、RSA-AES-GCM多种算法。 |

| 加密套件4 |

ECDHE-RSA-AES256-GCM-SHA384 ECDHE-RSA-AES128-GCM-SHA256 ECDHE-RSA-AES256-SHA384 AES256-SHA256 HIGH !MD5 !aNULL !eNULL !NULL !EDH |

兼容性:较好,支持的客户端较为广泛 安全性:一般,新增支持GCM算法。 |

WAF提供的TLS加密套件对于高版本的浏览器及客户端都可以兼容,不能兼容部分老版本的浏览器,以TLS v1.0协议为例,加密套件不兼容的浏览器及客户端参考说明如表所示。

说明

建议您以实际客户端环境测试的兼容情况为准,避免影响现网业务。

加密套件不兼容的浏览器/客户端参考说明(TLS v1.0)

| 浏览器/客户端 | 默认加密套件 | 加密套件1 | 加密套件2 | 加密套件3 | 加密套件4 |

|---|---|---|---|---|---|

| Google Chrome 63 /macOS High Sierra 10.13.2 | × | √ | √ | √ | × |

| Google Chrome 49/ Windows XP SP3 | × | × | × | × | × |

|

Internet Explorer 6/Windows XP |

× | × | × | × | × |

|

Internet Explorer 8/Windows XP |

× | × | × | × | × |

| Safari 6/iOS 6.0.1 | √ | √ | × | √ | √ |

| Safari 7/iOS 7.1 | √ | √ | × | √ | √ |

| Safari 7/OS X 10.9 | √ | √ | × | √ | √ |

| Safari 8/iOS 8.4 | √ | √ | × | √ | √ |

| Safari 8/OS X 10.10 | √ | √ | × | √ | √ |

|

Internet Explorer 7/Windows Vista |

√ | √ | × | √ | √ |

|

Internet Explorer 8~10/Windows 7 |

√ | √ | × | √ | √ |

|

Internet Explorer 10/Windows Phone 8.0 |

√ | √ | × | √ | √ |

| Java 7u25 | √ | √ | × | √ | √ |

| OpenSSL 0.9.8y | × | × | × | × | × |

| Safari 5.1.9/OS X 10.6.8 | √ | √ | × | √ | √ |

| Safari 6.0.4/OS X 10.8.4 | √ | √ | × | √ | √ |

操作步骤

1 登录管理控制台。

2 单击管理控制台右上角的 ,选择区域或项目。

,选择区域或项目。

3 单击页面左上方的 ,选择“安全 > Web应用防火墙”。

,选择“安全 > Web应用防火墙”。

4 在左侧导航树中,选择“网站设置”,进入“网站设置”页面。

5 在目标网站所在行的“防护网站”列中,单击目标网站,进入网站基本信息页面。

6 在“TLS配置”所在行,单击。

7 在弹出的“TLS配置”对话框中,选择最低TLS版本和加密套件,如图所示。

“TLS配置”对话框

选择“最低TLS版本”,相关说明如下:

默认为TLS v1.0版本,TLS v1.0及以上版本的请求可以访问域名。

选择TLS v1.1版本时,TLS v1.1及以上版本的请求可以访问域名。

选择TLS v1.2版本时,TLS v1.2及以上版本的请求可以访问域名。

8 单击“确定”,TLS配置完成。

生效条件

如果“最低TLS版本”配置为“TLS v1.2”,则TLS v1.2协议可以正常访问网站,TLS v1.1及以下协议不能正常访问网站。